Лечение компьютерных вирусов и троянов в примерах

Самостоятельное лечение компьютера с помощью спец утилит (AVZ,

UVS...)

Примеры лечения вирусов/троянов

Дата публикации: 04.09.2012.

Подопытный: шпион MKL Keylogger 2012

(BackDoor.DarkNess / Trojan:Win32/Malex.gen!E)

Анализ Virus Total:

смотреть (на дату публикации).

Зловред представляет собой популярный программный шпион, который известен под названиями:

- Avast Win32:Malware-gen

- DrWeb BackDoor.DarkNess.144

- Emsisoft Trojan.Win32.NucScan!IK

- Microsoft Trojan:Win32/Malex.gen!E

Келоггер MKL Keylogger 2012, от команды Darkness, работает на всех Windows: от Win XP – до Win 8 (beta) 32/64 бит. Перехватывает нажатия клавиш, захватывает содержимое буфера обмена, отправляет логи по HTTP/FTP. Очень стабильный продукт.

Интересно посмотреть цены разработчиков шпиона:

• Бронзовая: MKL Keylogger Build = $85

• Серебряная: MKL Keylogger Build + 6 месяцев бесплатных обновлений = $120

• Золотая: MKL Keylogger Build + бесплатные обновления + 1 модуль в подарок= $199

• Бриллиантовая: MKL Keylogger + Бесплатные обновления без ограничений + бесплатные ребилды без ограничений + скидка 30% на наши продукты + все доп. модули в подарок = $299

• Ребилд = $35

Без проблем поддается крипту, поэтому надеется на установленный антивирус особо не приходится. Также за дополнительную плату шпион будет доработан под любые нужды злоумышленника.

Рассматриваемый вариант шпиона будет устанавливаться в папку профиля пользователя, под которым был запущен в папку sys под именем sysdrv.exe.

- Обнаружение и удаление шпиона с помощью AVZ -

Создайте лог AVZ согласно Инструкции по использованию утилиты AVZ.

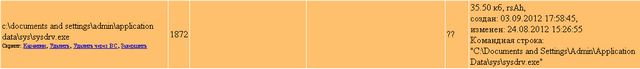

В разделе лога "Список процессов" обнаруживаем зловредную запись:

"c:\documents and settings\admin\application data\sys\sysdrv.exe". Описание и Copyright отсутствуют. Жмем "Завершить", "Удалить".

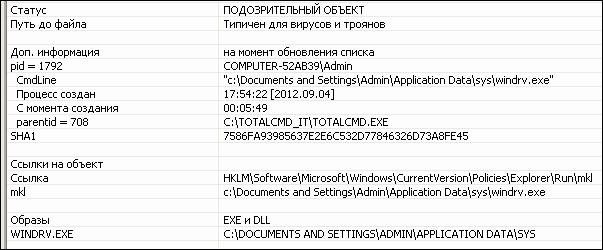

В разделе лога "Автозапуск" видим способ запуска шпиона:

"HKEY_LOCAL_MACHINE, Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run, mkl"

Смотрим данные анализатора AVZ внизу лога:

Анализатор - изучается процесс 1872 C:\Documents and Settings\Admin\Application Data\sys\sysdrv.exe

[ES]:Может работать с сетью

[ES]:Приложение не имеет видимых окон

[ES]:Записан в автозапуск !!

[ES]:Загружает DLL RASAPI - возможно, может работать с дозвонкой ?

Добавляем в скрипт команды "Чистка реестра после удаления файлов" и "Перезагрузка".

- Обнаружение и удаление шпиона с помощью Universal Virus Sniffer -

Если шпион установлен в подозрительную папку по мнению утилиты UVS, то для удаления данного зловреда Краткой инструкции UVS будет достаточно. Если папка неподозрительна, то лечить компьютер будем с помощью Второй инструкции UVS.

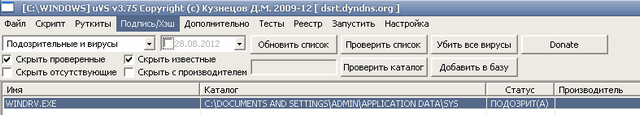

Данный вариант шпиона утилита отображает во вкладке "Подозрительные и вирусы".

Если UVS не отобразит во вкладке "Подозрительные и вирусы", то тело зловреда легко обнаружить во вкладках "Процессы", "Основной автозапуск", "Процессы без видимых окон".

Далее по накатанной: снимаем сигнатуру с файла, жмем "Проверить список", "Убить все вирусы".