Лечение компьютерных вирусов и троянов в примерах

Самостоятельное лечение компьютера с помощью спец утилит (AVZ,

UVS...)

Примеры лечения вирусов/троянов

Дата публикации: 25.09.2012

Подопытный: RKIT/Wistler.akm /

Win32:ServStart-C [Trj] /

Trojan-GameThief.Win32.Magania.hnlr

Анализ Virus Total:

смотреть

(на дату публикации)

Зловред является не самым банальным руткитом и его удаление не просто. Если вы не знакомы с программой UVS, то для начала прочтите Краткую и Полную инструкции по программе.

- Обнаружение и удаление зловреда с помощью Universal Virus Sniffer -

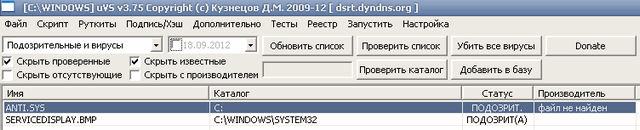

Программа UVS эффективно борется с руткитами и буткитами, но при условии, что лечение осуществляется с LiveCD. Из системы с активным зловредом удалить его будет проблематично, даже не возможно. Но определить, что система заражена данным вирусом легко и при активном зловреде. UVS сразу выделяет файлы вируса во вкладку "Подозрительные и вирусы".

Файл C:\ANTI.SYS имеет подозрительную папку расположения, файл не найден. Ссылка: HKLM\ System\ CurrentControlSet\ Services\ Anti\ ImagePath

Сервисная DLL C:\WINDOWS\SYSTEM32\SERVICEDISPLAY.BMP имеет подозрительное расширение, атрибуты: скрытый, системный, отсутствует производитель. Ссылка: HKLM\ System\ CurrentControlSet\ Services\ Please Input Service Name\ Parameters\ ServiceDLL

Изучаем другие вкладки, в которых также получаем информацию о других файлах зловреда: во кладке "Драйверы и сис. модули" находим еще один подозрительный файл C:\WINDOWS\SYSTEM32\DRIVERS\HIDEPORT.SYS (отсутствует производитель). Ссылка: HKLM\ System\ CurrentControlSet\ Services\ HidePort\ ImagePath

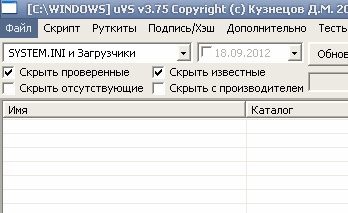

Обратите внимание на вкладку "SYSTEM.INI и Загрузчики" - в ней нет подозрительных объектов. Т.к. вирус является буткитом, то он эффективно скрывается от UVS, но, как показано выше, зловред все равно выдал себя.

Больше никакой полезной информации не обнаружено, далее загрузитесь с LiveCD и запустите UVS, указав ей папку зараженной Windows. Не забудьте нажать F4 и затем убедиться, что стоят галки на «Скрыть проверенные» и «Скрыть известные». А клавишу F6 НЕ НАДО нажимать, т.к. работаем с LiveCD.

Во вкладке "Подозрительные и вирусы" видим те же файлы ANTI.SYS и SERVICEDISPLAY.BMP, добавляем сигнатуру файла SERVICEDISPLAY.BMP в вирусную базу UVS (через правую кнопку мыши), а файл ANTI.SYS пока пропускаем, т.к. он по указанному пути отсутствует. Нажимаем кнопку "Проверить список", после этого у файла SERVICEDISPLAY.BMP появляется статус вируса и он будет выделен красным.

Далее изучаем другие вкладки. Во вкладке "Драйверы и сис. модули" обнаруживаем знакомый зловредный файл HIDEPORT.SYS. Кстати, т.к. не нажимали клавишу F6, то в этой вкладке будет несколько чистых системных файлов - не удалите их случайно. Добавьте сигнатуру файла HIDEPORT.SYS в вирусную базу UVS.

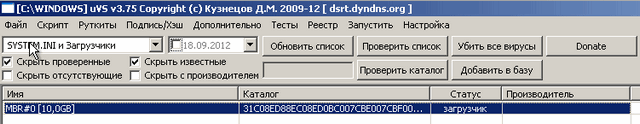

Теперь самое интересное - выбираем вкладку "SYSTEM.INI и Загрузчики" и обнаруживаем, что загрузчик MBR0 неизвестен программе UVS, хотя из активной системы он был известен.

Для восстановления загрузочного сектора выберите "Руткиты" -> "Заменить загрузчик MBR/VBR+IPL..." -> поставить курсор на "MBR#0....." -> "Записать".

Далее нажмите "Проверить список", затем "Убить все вирусы".

Затем выполните раздел "После удаления вируса/трояна" Краткой инструкция по использованию утилиты Universal Virus Sniffer. Это обязательно для чистки пустых ссылок. И загружайте систему обычным способом.

- p.s. -

Программа AVZ также позволит определить, что система заражена, но она не работает (на момент написания данного текста) с LiveCD и не анализирует загрузочные сектора, поэтому не может справится с данным зловредом и здесь не рассматривается.