Лечение компьютерных вирусов и троянов в примерах

Самостоятельное лечение компьютера с помощью спец утилит (AVZ,

UVS...)

Примеры лечения вирусов/троянов

- Начало -

Данная инструкция является продолжением Краткой инструкции по использованию утилиты Universal Virus Sniffer.

В Краткой инструкции шла речь про удаление зловреда, если UVS выделила файлы зловреда во вкладку "Подозрительные и вирусы". Здесь будут рассмотрены способы удаления зловредов, которые не попали в "Подозрительные и вирусы".

Сначала выполните пункт "Запуск UVS" Краткой инструкции, затем:

- Проверка файлов на VirusTotal.com -

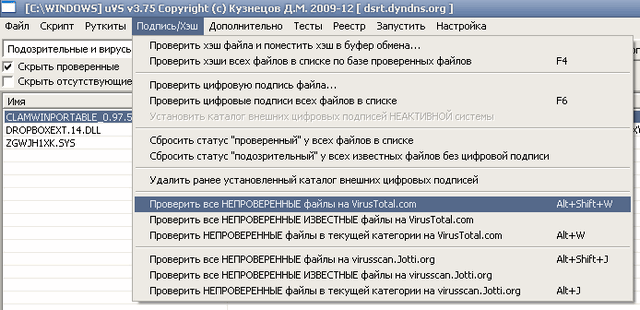

UVS имеет замечательную функцию для проверки файлов на VirusTotal.com, для этого: "Подпись/Хэш" -> "Проверить все НЕПРОВЕРЕННЫЕ файлы на VirusTotal.com". Будет работать, только если есть доступ в Интернет на исследуемом компьютере.

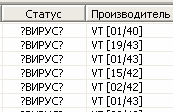

После того как утилита проверить хэши файлов на сервисе VirusTotal.com, результаты будут отображены во вкладке "Подозрительные и вирусы".

Файлы с положительным детектом получат статус "?ВИРУС?", а в колонке "Производитель" будет отображено количество антивирусов, которые посчитали файл зараженным.

Двойном щелчок по записи, чтобы узнать подробности детекта.

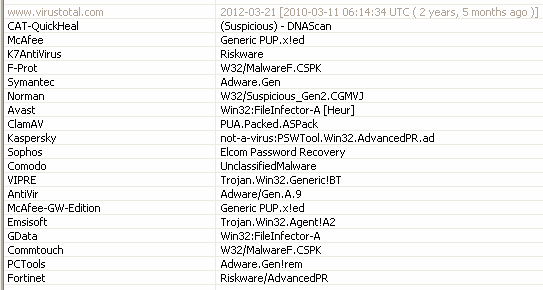

Здесь проанализируйте результаты, какие антивирусы посчитали файл зловредным и имя вируса. Помните, что любой антивирус имеет ложные срабатывания, поэтому если только какой-то один антивирус посчитал файл зловредным, то стоит дважды подумать перед удалением файла. Особенно детекты мало известных антивирусов должны подвергаться сомнению.

Если вы посчитали результаты VirusTotal.com верными, добавьте сигнатуры зараженных файлов в вирусную базу UVS. Далее нажмите "Проверить список" и "Убить все вирусы", перезагрузить компьютер.

- Анализ вкладок UVS -

Если проверка файлов на VirusTotal.com не дала положительного результата, то необходимо анализировать вкладки UVS. Это связано с риском нанести серьезный урон системе неопытным пользователем, поэтому не стоит удивляться, если придется переустанавливать систему после такого лечения. Делаете все на свой страх и риск. Обязательно скройте известные и подписанные файлы с помощью клавиш F4 и F6, как написано в Краткой инструкции! Записи в каждой вкладке нужно внимательно анализировать и снимать сигнатуры только с явно подозрительных файлов!

Начните анализ системы со вкладки "Процессы". Т.к. вы нажимали клавиши F4 и F6, то важные системные процессы не будут отображены на экране, поэтому все показанные процессы следует внимательно изучить. Изучите процессы по критериям подозрительности:

- странное расположение файла;

- странное имя файла;

- странное расширение файла;

- отсутствие Производителя;

- дата создания/изменения;

- отсутствие/подозрительные версии, описания, названия продукта, Copyright;

- Загруженные неизвестные DLL.

Снимите сигнатуры с процессов для добавления в вирусную базу UVS, которые вы посчитали зловредными.

Аналогично отработайте вкладки "Сервисы", "Сервисные модули", "Драйверы и сис. модули".

Во вкладке "Основой автозапуск" кроме автозапуска также отображен автозапуск браузеров (например, стартовая страница), то позволит избавиться от навязчивых сайтов, которые "открываются сами". При удалении ссылок на сайты, сигнатуру, понятное дело, не снять - нужно выбирать "Удалить все ссылки на объект". Надеюсь, вы понимаете, что записи вроде "ABOUT:BLANK", "HTTP://WWW.MICROSOFT.COM/..." удалять нельзя.

Вкладки "Internet/Windows Explorer" и "Другие браузеры" помогут избавиться от зловредных тулбаров и т.п.

Вкладка "AUTORUN.INF" поможет найти зловреды, которые используют данный вид автозапуска.

Вкладка "SYSTEM.INI и Загрузчики" понятна из названия. Для восстановления стандартных загрузчиков MBR и VBR выберите "Руткиты" -> "Заменить загрузчик MBR/VBR...". Внимание, если загрузчик не известен утилите UVS, то это не обязательно значит что загрузочный сектор заражен! В некоторых случаях перезапись загрузчика на стандартный может привести к проблемам и даже к краху системы!

Также уделите внимание вкладке "SVCHOST".

Вкладка "HOSTS" поможет найти причину блокировки сайтов.

Далее изучите вкладку "Задачи". Зловреды нередко используют задания Windows для своей работы.

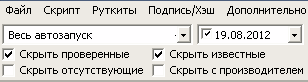

Вкладка "Весь автозапуск" содержит много НУЖНЫХ записей даже при скрытии известных и подписанных файлов. Будьте предельно осторожны. Обратите внимание, что можно поставить галку для скрытия файлов с датой создания более X дней.

Поставьте дату за несколько дней до обнаружения подозрений заражения. Конечно, не факт, что это поможет обнаружить зловредные файлы, но попробовать обязательно стоит.

Также изучите вкладки "Процессы без видимых окон", "Неиз. модули в изв.процессах", "Потоки на базе DLL в изв. проц.".

"Сетевая активность" покажет процессы, которые обращаются в сеть.

После отработки вкладок, нажмите "Проверить список", "Убить все вирусы".