Лечение компьютерных вирусов и троянов в примерах

Самостоятельное лечение компьютера с помощью спец утилит (AVZ,

UVS...)

Примеры лечения вирусов/троянов

- Начало -

Утилита AVZ снабжена множеством инструментов для выявления вирусов/троянов и их удаления. Например, чтобы изучить активные прцессы: "Сервис" -> "Диспетчер процессов" и на экране увидите активные процессы, которые можно завершать. И для облегчения анализа данных, AVZ раскрашивает обнаруженные элементы разным цветом: зеленым выделены известные утилите чистые файлы, а черным неизвестные файлы, которые могут как вирусными, так и чистыми. А красным выделены файлы, которые заслуживают особого внимания.

А для изучения автозагрузки выберите "сервис" -> "менеджер автозапуска".

Но AVZ имеет много разных сервисов и менеджеров, поэтому для ускорения анализа системы удобней создать лог, в котором будут выделены все элементы заслуживающие внимание. Лог AVZ представляет собой html файл с возможностью создать "на лету" скрипт лечения системы. Далее процесс лечения с помощью AVZ будет рассмотрен именно через анализ лога AVZ и создание скрипта лечения.

- Запуск утилиты AVZ -

Перед началом лечения системы необходимо обязательно обновить базы AVZ: "Файл" -> "Обновление баз" -> "Пуск". Если это невозможно сделать на зараженном компьютере, то обновите на здоровой системе.

Нередко возникает проблема с запуском AVZ в зараженной системе из-за активного противостояния со стороны вируса. Рассмотрим способы как это преодолеть.

Решения:

- переименуйте файл avz.exe, например, в 2345435.exe или winlogon.exe

- смените расширение exe на com или scr или cmd и т.п.

- используйте ключи: AM=Y для включения базовой защиты; ag=y для включения AVZGuard; NewDsk=Y для запуска AVZ на отдельном рабочем.

А лучше сразу быть подготовленным к таким ситуациям: папку "AVZ" переименовать в "546324"; файл "avz.exe" переименовать в "winlogon.exe"; создать файл "start.bat" с таким содержанием: "winlogon.exe ag=y AM=Y NewDsk=Y" на случай, если файл winlogon.exe не будет запускаться.

Если при запуске AVZ появляется окно "В устройстве нет диска. Вставьте диск в устройство...", то нажимайте много раз "Отмена" пока не запуститься утилита.

Чтобы обездвижить вирус на время анализа системы включите AVZGuard: "AVZGuard" -> "Включить...". Если при его включении вдруг возникают проблемы, то что нужно делать? Правильно, не включать.

- Создание лога AVZ -

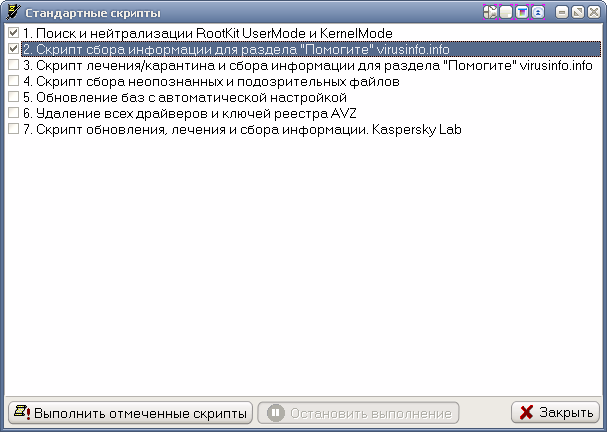

Для создания лога: "Файл" -> "Стандартные скрипты", поставьте галки на первый скрипт "Поиск и нейтрализация RootKit UserMode и KernelMode" и второй скрипт "Скрипт сбора информации для раздела....", затем нажмите "Выполнить отмеченные скрипты" и ждите.

Если возникли проблемы при выполнении этих скриптов, то повторите, но не выставляйте галку на первый скрипт.

После того, как AVZ сообщит, что "Скрипты выполнены", отключите "AVZGuard". Найдите в папке AVZ папку "LOG", а в ней файл virusinfo_syscheck.htm - это и есть лог AVZ, с помощью которого будете создавать скрипт лечения.

Внимание! При создании скрипта лечения необходимо осознавать, что это связано с риском нанести серьезный урон системе неопытным пользователем. Будьте предельно внимательны. Если не уверены в своих действиях, то лучше обратитесь к более опытному специалисту.

В качестве подопытного изучите этот лог: virusinfo_syscheck.htm

После открытия лога в браузере советую сразу промотать лог в раздел "Подозрительные объекты".

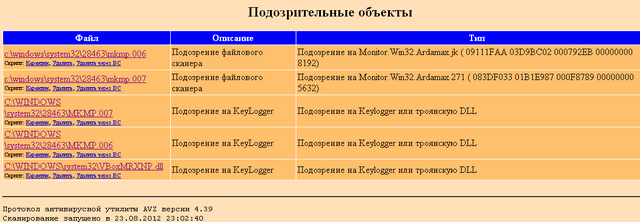

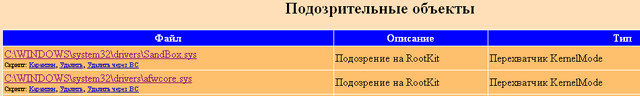

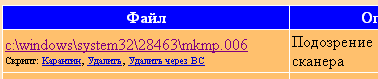

Внимание, если файл показался подозрительным утилите AVZ, то это не значит, что файл действительно зловредный. Произведите анализ расширения файла, имя файла, путь расположения файла. Сопоставьте с информацией в "Описании", изучите "Тип". И только после этого выносите ему приговор. Для примера посмотрите на скриншот:

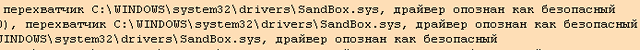

На скриншоте видно, что утилита AVZ посчитала подозрительными файлы SandBox.sys и afwcore.sys, пролистываем лог вниз и видим, что эти файлы опознаны как безопасные и удалять их категорически нельзя.

![]()

Вернемся к зловредным файлам... Например, подозрительный файл "c:\windows\system32\28463\mkmp.006" - файл расположен в подозрительной папке, у него подозрительное расширение, также AVZ сообщает, что он похож на зловред "Monitor.Win32.Ardamax.jk", значит с большой степенью вероятности это зловред, щелкните "Удалить" под записью.

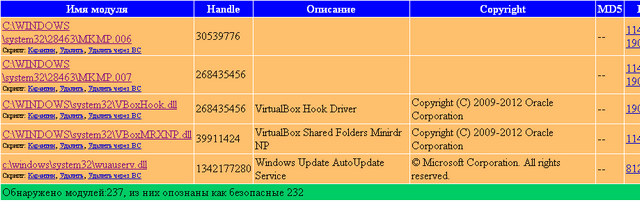

Аналогично с зловредными файлами "c:\windows\system32\28463\mkmp.007", "C:\WINDOWS\system32\28463\MKMP.007", "C:\WINDOWS\system32\28463\MKMP.006". Вот уже и положено начало скрипту лечения. Теперь изучите запись "C:\WINDOWS\system32\VBoxMRXNP.dll". Изучите ее по подозрительным критериям. Будете ее удалять? Если не будете, то правильно и сделаете, это нужный чистый файл, который удалять нельзя.

Далее следует вернуться к началу лога и проанализировать его полностью.

Первый раздел лога "Список процессов" отображает процессы, которые были активны на момент создания лога. Обратите внимание, что чистые процессы помечены зеленым цветом и удалять их не советую. Желтым цветом помечены неизвестные процессы, которые могут быть как вирусными, так и полезными (необходимыми!) и следует внимательно проанализировать запись.

Например, "c:\docume~1\admin\locals~1\temp\ins1f.tmp.exe" - явная подозрительная запись: расположена во временной папке, странное имя файла, двойное расширение, отсутствует описание, отсутствует Copyright, дата создания/изменения свежая. Нажмите под этой записью сначала "Завершить", затем "Удалить".

Аналогично выносим смертный приговор записям "c:\windows\system32\28463\mkmp.exe", "c:\documents and settings\admin\Рабочий стол\simolean-generator.exe".

А вот записи "c:\windows\system32\vboxservice.exe" и "c:\windows\system32\vboxtray.exe" чистые и их нельзя удалять!

Далее изучаем модули:

Щелкаем "Удалить" в отношении записей "C:\WINDOWS\system32\28463\MKMP.006", "C:\WINDOWS\system32\28463\MKMP.007". Кстати, если их уже обрабатывали, то ничего страшного, если они будут упоминаться в скрипте несколько раз, пусть это и не очень красиво, но на эффективности скрипта никак не скажется.

Раздел "Модули пространства ядра". Тут все записи чистые.

Раздел "Службы". Тут только одна неизвестная запись, но которая является чистым файлом, удалять нельзя.

Раздел "Драйверы". Здесь будьте предельно осторожны. Неизвестных записей много, и как правило, они чистые и крайне важны для работы системы.

Раздел "Автозапуск". Неизвестных записей (не зеленых) будет много, удаляйте только явно подозрительные. Например, "C:\Documents and Settings\Admin\Application Data\Tupumo\ovnab.exe" соответствует нескольким критериям подозрительности. Щелкните под этой записью "Удалить", в "Описание" тоже "Удалить". Аналогично поступить с "C:\WINDOWS\system32\28463\MKMP.exe"

Раздел "Модули расширения Internet Explorer (BHO, панели ...)". Здесь вы можете обнаружить различные навязчивые тулбары. Но в нашем примере здесь нет зловредных записей.

Раздел "Модули расширения проводника". Чисто.

Разделы "Модули расширения системы печати (мониторы печати, провайдеры)", "Задания планировщика задач Task Scheduler", "Настройки SPI/LSP" - чисто.

"Порты TCP/UDP" - тут одна зловредная запись "c:\docume~1\admin\locals~1\temp\ins1f.tmp.exe". Нажмите "Завершить", "Удалить".

Разделы "Downloaded Program Files (DPF)", "Апплеты панели управления (CPL)", "Active Setup" - чисто.

Раздел "Файл HOSTS" - данный файл зловреды могут использовать для переадресации на поддельные сайты или для "заземления" сайтов антивирусов. Если будут подозрительные записи, то щелкните по "Очистка файла Hosts".

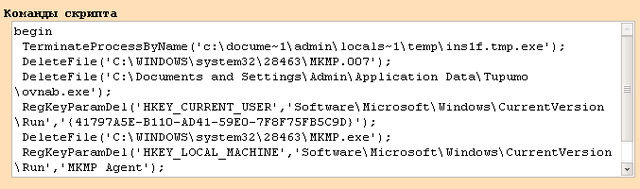

После того, как отработаете все подозрительные записи, смотрите низ лога, окно "Команды скрипта" - здесь вы увидите создаваемый скрипт лечения.

- Обязательные (и не очень) примочки скрипта -

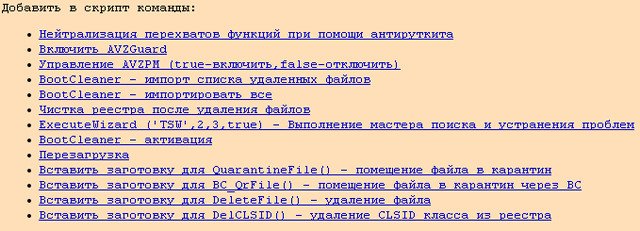

Под скриптом посмотрите какие можно еще добавить команды:

Щелкните по командам:

- "Нейтрализация перехватов функций при помощи антируткита" (назначение понятно из названия),

- "Включить AVZGuard" (позволит обездвижить вирусы на момент выполнения скрипта),

- "Чистка реестра после удаления файлов",

- "ExecuteWizard ('TSW',2,3,true) - Выполнение мастера поиска и устранения проблем" (почистит возможные следы заражения),

- "Перезагрузка" (после выполнения скрипта необходимо перезагрузить компьютер).

Внимание, команды "Нейтрализация перехватов функций при помощи антируткита" и "Включить AVZGuard" могут вызвать ошибки на 64-битных системах. Учитывайте это, не включайте эти команды при лечении 64 битной Windows. Если не известно, какая разрядность системы, то можно строки скрипта:

SetAVZGuardStatus(True);

SearchRootkit(true, true);заменить на:

if not IsWOW64

then

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

end;

Для борьбы с трудноудаляемыми вредоносными программами используйте технологию Boot Cleaner утилиты AVZ: команды "BootCleaner - импортировать все" и "BootCleaner - активация".

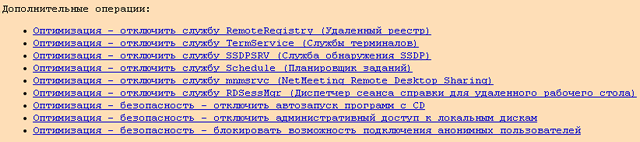

Посмотрите Дополнительные операции:

Добавление команд из Дополнительных операций позволяют немного оптимизировать систему с точки зрения безопасности. Для лечения системы в этом нет необходимости! Щелкать по данным командам нужно выборочно и с умом. Например, если вы добавите в скрипт "отключить службу Schedule (Планировщик заданий)", то это с большой степенью вероятности негативно скажется на работе системы. Из данных команд можно добавить:

- "отключить службу RemoteRegistry (Удаленный реестр)",

- "отключить службу mnmsrvc (NetMeeting Remote Desktop Sharing)",

- "отключить службу RDSessMgr (Диспетчер сеанса справки для удаленного рабочего стола)",

- "безопасность - отключить административный доступ к локальным дискам",

- "безопасность - блокировать возможность подключения анонимных пользователей".

Повторюсь, Дополнительные операции не требуются для лечения системы.

После того, как закончили анализ лога, скопируйте код скрипта из окна "Команды скрипта", у вас должен получится примерно такой скрипт:

begin

SetAVZGuardStatus(True);

SearchRootkit(true, true);

TerminateProcessByName('c:\documents and settings\admin\Рабочий стол\simolean-generator.exe');

TerminateProcessByName('c:\windows\system32\28463\mkmp.exe');

TerminateProcessByName('c:\docume~1\admin\locals~1\temp\ins1f.tmp.exe');

DeleteFile('c:\docume~1\admin\locals~1\temp\ins1f.tmp.exe');

DeleteFile('c:\windows\system32\28463\mkmp.exe');

DeleteFile('c:\documents and settings\admin\Рабочий стол\simolean-generator.exe');

DeleteFile('C:\WINDOWS\system32\28463\MKMP.006');

DeleteFile('C:\WINDOWS\system32\28463\MKMP.007');

DeleteFile('C:\Documents and Settings\Admin\Application Data\Tupumo\ovnab.exe');

RegKeyParamDel('HKEY_CURRENT_USER','Software\Microsoft\Windows\CurrentVersion\Run','{41797A5E-B110-AD41-59E0-7F8F75FB5C9D}');

DeleteFile('C:\WINDOWS\system32\28463\MKMP.exe');

RegKeyParamDel('HKEY_LOCAL_MACHINE','Software\Microsoft\Windows\CurrentVersion\Run','MKMP Agent');

BC_DeleteFile('c:\docume~1\admin\locals~1\temp\ins1f.tmp.exe');

DeleteFile('c:\windows\system32\28463\mkmp.006');

DeleteFile('c:\windows\system32\28463\mkmp.007');

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

RebootWindows(true);

end.

Далее запустите на зараженной системе утилиту AVZ, "Файл" -> "Выполнить скрипт". Если скрипт был сохранен в txt файл, то выберите его через "Загрузить". Если скрипт был скопирован в буфер, то вставьте его из буфера. Для выполнения скрипта нажмите "Запустить".

- Примеры -

Далее идут примеры: логи AVZ с зараженных систем. Потренируйтесь на них. Каждый пример помещен в архив rar, в котором сам лог virusinfo_syscheck.htm с зараженной системы и файл ответ.txt в котором указаны зловредные записи из лога и скрипт лечения. Т.е. создайте скрипт лечения на основе лога из примера, затем сравните с правильным логом. Внимательно проанализируйте зловредные записи, которые вы не удалили, и полезные (нужные) записи, которые вы удалили.

- Пример № 1 скачать

- Пример № 2 скачать

- Ссылки -

Как использовать утилиту AVZ без скриптов: Как правильно использовать антивирусную утилиту AVZ.